Uma boa solução de DLP (Data Loss Prevection) não deve ser apenas precisa, ela precisa ser fácil de aplicar e simples de administrar. Muitas das soluções de DLP que estão no mercado apresentam abordagens de primeira geração e falham na entrega de três requisitos principais: aparecimento de falsos positivos, implementações complicadas e demoradas, e um sistema de administração de eventos que consome muitos recursos.

A coisa mais importante com projetos de DLP é saber como seria o “Dia 2” do projeto. Para ajudar a determinar se uma solução de DLP realmente consegue atender às necessidades de sua empresa e não vai gerar um investimento inesperado, tente responder às seguintes perguntas:

Pergunta 1: Quantos servidores e/ou dispositivos são necessários na produção?

Por que você precisa saber: Uma solução bem projetada e eficiente não precisa de racks cheios de servidores para oferecer resultados corporativos, e não deve precisar de semanas ou meses para ser implementada. A quantidade de hardware e o número de etapas necessárias é um indício chave da maturidade do produto. Um dispositivo e um servidor podem oferecer uma solução completa, e outras caixas adicionais podem ser acrescentadas para escalabilidade. Num mundo ideal, uma solução de DLP deve ser empregada como uma solução unificada, não como uma união de múltiplas soluções.

Pergunta 2: TODOS os dados podem ser protegidos quando não estiverem conectados à rede da empresa?

Por que você precisa saber: As informações sensíveis presentes nos sistemas móveis não conectados à rede corporativa devem ter o mesmo nível de proteção que usuários locais. Os atrasos de transmissão entre um usuário remoto e um servidor de inspeção são pouco práticos para uso no mundo real, deixando os dados importantes vulneráveis. A solução ideal deve proteger e monitorar TODOS os tipos de informações sensíveis, independente de onde o usuário esteja.

Pergunta 3: Qual é a eficiência da sua arquitetura no consumo de recursos?

Por que você precisa saber: Uma solução bem desenhada exige uma arquitetura eficiente, escalável e que se adapta aos requisitos dinâmicos da sua empresa. As políticas de DLP podem reconhecer usuários e o servidor de políticas para terminais pode atender a todos os usuários, independente da política que devem seguir. Essa abordagem usa os recursos de forma eficiente e se adapta aos requisitos dinâmicos da empresa. Por outro lado, se cada perfil de política para cada tipo de terminal exige que o cliente aplique, configure e administre um servidor especial, isso coloca um limite prático sobre o número de políticas de terminais diferentes que podem ser adotadas.

Pergunta 4: É fácil administrar sua solução?

Por que você precisa saber: Produtos que não são maduros requerem vários consoles e diversas etapas de configuração complexas, aumentando os custos e a possibilidade de erros humanos. Com um produto maduro, toda a administração e configuração são realizadas a partir de um GUI unificado que simplifica a administração, diminuindo o tempo necessário para operar a solução e reduzindo a possibilidade de erro humano.

Pergunta 5: Quão ampla é a cobertura de política oferecida?

Por que você precisa saber: Uma solução madura deve oferecer cobertura extensa para políticas em sua configuração básica, com todas as políticas disponíveis conforme a necessidade da empresa, para tornar o trabalho do operador mais fácil e mais eficiente. Uma vez que os dados de cada empresa são diferentes, você pode precisar de políticas personalizadas também. O comerciante deve prestar assistência na elaboração, teste e entrega de políticas personalizadas, demonstrando que você pode aplicar a solução rapidamente.

Pergunta 6: Sua solução conhece o destino de comunicações sensíveis?

Por que você precisa saber: O conhecimento de destinos é fundamental para evitar a perda de dados sensíveis com o mínimo de falsos positivos. Por exemplo, os dados confidenciais enviados a um site de Webmail representam um tipo diferente de risco do que os mesmos dados enviados a um site de rede. Quando o sistema conhece o destino ao detectar incidentes de DLP que acontecem na Web, isso também reduz a carga administrativa durante a avaliação de incidentes para recomendar outras ações que, por si só, é uma grande economia.

Pergunta 7: Como oferecer uma carga de incidentes gerenciável com poucos falsos positivos?

Por que você precisa saber: Os alertas de falsos positivos geram muito trabalho e enquanto muitos fornecedores apresentam taxas baixas de falsos positivos, você deve explorar essa área e testar as soluções para detectar quais delas cumprem o que prometem. As tecnologias de detecção modernas vão além do alinhamento simples “reg-ex” e usam a identificação de scripts para complementar o alinhamento de padrões básicos. É importante procurar a inclusão desnecessária de incidentes duplicados e a identificação do nome do idioma natural, aspectos fundamentais para seguir as normas de privacidade.

Pergunta 8: Sua solução pode proteger meus dados de nuvem SaaS?

Por que você precisa saber: A solução deve poder proteger os dados onde quer que estejam armazenados, seja em um banco de dados interno ou em nuvem, por exemplo.. A maior adoção de SaaS baseado em nuvem redefine o limite entre destinos "internos" e "externos". Uma solução eficiente deve proteger dados confidenciais em qualquer lugar, sem a necessidade de exportar os dados para um formato novo.

[Lior Arbel é consultor de DLP da Websense]

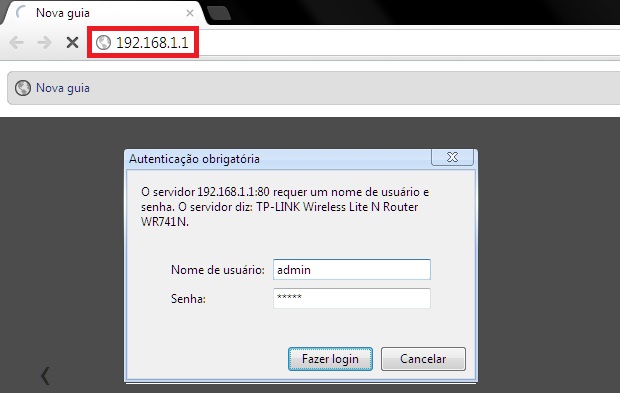

Acessando o menu do roteador

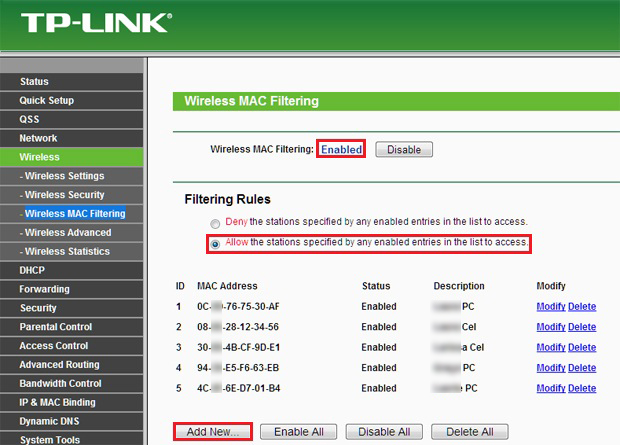

Acessando o menu do roteador  Opções de rede sem fio do roteador TP-Link

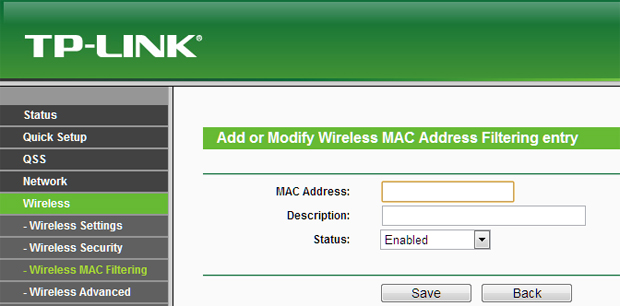

Opções de rede sem fio do roteador TP-Link Cadastrando um novo Endereço MAC

Cadastrando um novo Endereço MAC